2024.10.16

中小企業におけるセキュリティ脅威への対策強化 〜サプライチェーンの弱点を悪用した攻撃から対策を学ぶ〜

目次

独立行政法人 情報処理推進機構(IPA)が毎年発行している「情報セキュリティ10大脅威2024」から、中小企業の経営者やシステム担当者が注目すべき点を掘り下げていきます。

今回は2位に挙げられている「サプライチェーンの弱点を悪用した攻撃」を事例とともに深掘りします。

1.サプライチェーンとは

サプライチェーンとは、商品の企画、開発、調達、製造、在庫管理、物流など、製造から販売までの一連のプロセス及び、その商品やサービスが最終消費者に届くまでに関わる全ての組織や活動のネットワークを指します。

サプライヤー、製造業社、流通業者などがこれにあたります。

また、ソフトウェア開発のライフサイクル*に関与する全てのモノ(ライブラリ、各種ツール等)や人の繋がりを、ソフトウェアサプライチェーンと呼びます。

*ソフトウェア開発のライフサイクル:ソフトウェアが企画・仕様、設計から実装、テスト、運用、及びメンテナンス・監視までたどる、一連のライフサイクルのこと

このような「ビジネス上の繋がり」や「ソフトウェアの繋がり」を悪用した攻撃をサプライチェーン攻撃と呼びます。

この脅威が業務にもたらす影響や、取るべき対策について解説いたします。

引用元:IPA 情報セキュリティ10大脅威 2024 解説書より

2.狙われるサプライチェーンの弱点

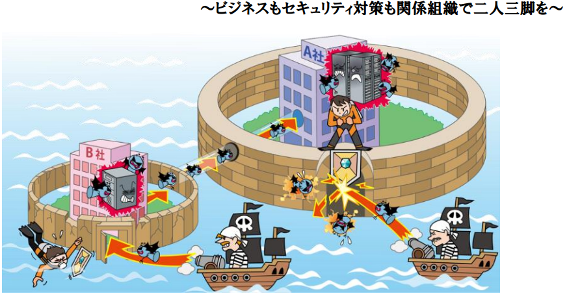

標的とする組織が強固なセキュリティ対策を行っていて直接攻撃が困難な場合、攻撃者は、そのサプライチェーンの脆弱な部分を探し出して攻撃を行います。

大手企業と繋がりのある中小企業の中には、セキュリティへの対策が十分でない企業も多くあります。攻撃者はその脆弱な企業を足掛かりとして間接的、及び段階的に標的とする組織を狙います。

攻撃者の侵入を許してしまった場合、機密情報の漏えいや信用の失墜等、様々な被害が発生します。

また、自組織のセキュリティ対策が十分ではなく、攻撃を受けた上で足掛かりとされると、サプライチェーン上の取引相手に損害を与えてしまい、取引相手を失ったり、損害賠償を求められたりするおそれが想定されます。

3.主な攻撃手口

サプライチェーンを狙った攻撃はさまざまな手口で行われます。以下に代表的なサプライチェーンの弱点を悪用した攻撃例を紹介いたします。

(1)取引先や委託先が保有する機密情報を狙った攻撃

標的とする組織よりもセキュリティが脆弱な取引先や委託先、国内外の子会社等を攻撃し、その攻撃を受けた組織が保有する標的組織の機密情報等を窃取する手法です。

標的とする組織では機密情報扱いであり、堅牢なセキュリティのもと管理されているとしても、セキュリティが脆弱なサプライチェーン上の組織でも同じように厳密に管理されているとは限らず、そこが狙われてしまうのです。

(2)ソフトウェアサプライチェーン攻撃

標的組織と取引のある、または調達するであろうソフトウェアやサービスを改ざんして、ソフトウェアそのものやアップデートプログラムなどに不正コードを混入させ、標的組織に侵入するための足掛かりとする攻撃手法です。

標的組織がそのソフトウェアを導入したり、更新する際にウイルス感染を引き起こすのです。

(3)サービスサプライチェーン攻撃

はじめに企業システムの運用、監視等を請け負う事業者(MSP:マネージドサービスプロバイダー)等を攻撃し、足掛かりとする攻撃手法。

MSPが利用する資産管理ソフトウェア等にウイルスを仕込み、MSPの複数顧客にウイルスを感染させる手口もあります。

4.サプライチェーンの弱点を悪用した具体的な攻撃事例

【事例1:業務委託先業者からの顧客情報漏えい】

2023年1月、複数の保険会社が、業務委託先から顧客の個人情報が流出したことを公表しました。

業務委託先の適切なセキュリティ対策がされていないサーバーへ不正アクセスされた事が原因でした。

また流出した個人情報が海外のWebサイトに掲載されていたことで、被害が発覚しました。

流出の規模は保険会社により異なるが、多いところでは約130万人分にも及び、調査や対処に追われました。

引用元:IPA 情報セキュリティ10大脅威 2024 解説書より抜粋

この事例は、「2.主な攻撃手口」の「(1)取引先や委託先が保有する機密情報を狙った攻撃」の具体的な内容になります。

保険会社が必要とするセキュリティ要件が委託業者側で徹底されていなかった点を攻撃者に狙われた訳ですが、保険会社側もセキュリティ要件が徹底されているかを管理する責任があり、これが十分ではなかったことも併せて原因と言えます。

【事例2:提携先企業に不正アクセス、顧客情報漏えい】

2023年11月、メッシュWi-Fiを提供するJCOMが顧客情報の漏えいを公表しました。

当該サービスは米国Plume Design社が提供元であり、同社の提携先のモバイルアプリのアクセスログサーバーが不正アクセスされたことが原因でした。

これにより約23万件の顧客の氏名と約5千件のメールアドレスが漏えいしました。

引用元:IPA 情報セキュリティ10大脅威 2024 解説書より抜粋

この事例は、「2.主な攻撃手口」の「(3)サービスサプライチェーン攻撃」の具体例です。

アクセスログ自体はサービス提供側が管理している情報なので、利用者側であるJCOMでは対処が難しい事例です。

自社が提供するサービスで利用する、サービス事業者(MSP)のセキュリティ対策が十分か否かを見極める必要があると言えます。

5.サプライチェーンの弱点を悪用した攻撃への対策

サプライチェーンの弱点を悪用した攻撃への対策は組織で実施する必要があります。

以下に「経営層の観点」「自組織の観点」「関わる組織の観点」で説明していきます。

(1)経営層の対応と対処

◇被害の予防

・インシデント対応体制を整備し対応する※

(2)自組織の対応と対処

◇被害の予防

・情報管理規則の徹底

調達先や業務委託先等、契約時に取引先の規則を確認します。

・セキュリティ評価サービス(SRS)*1を用いた自組織のセキュリティ対策状況の把握

*1セキュリティ評価サービス(Security Rating Services):攻撃者と同様の手法を用いた擬似的な攻撃を行うことにより潜在的な脆弱性を評価し改善するための助言を行うサービス

・信頼できる委託先、取引先、サービスの選定

商流に関わる組織、サービスの信頼性評価*2(ISMAP*3など)、品質基準を検討し、複数候補を検討します。

*2サービスの信頼性評価:システムやソフトウェアが一定の条件下で正常に稼働し、安定的にサービスを提供しつづけることができるかどうかを測るための指標

*3 ISMAP:政府が活用しているクラウドサービスのセキュリティレベルを評価する制度

・契約内容の確認

組織間の取引や委託契約における情報セキュリティ上の責任範囲を明確化し、合意を得ます。また、賠償に関する契約条項を盛り込みます。

・委託先組織の管理

委託元組織が委託先組織のセキュリティ対策状況と情報資産の管理の実態を定期的に確認できる契約とすることが重要です。また、業務委託自体が適切であるかも検討します。

・納品物の検証

納品物に組み込まれているソフトウェアの把握と脆弱性対策を実施します。ソフトウェアの把握や管理においてはソフトウェア部品表(SBOM)*4の導入を検討します。

*4ソフトウェア部品表(Software Bill Of Materials):ソフトウェアアプリケーションを構築するためのライブラリ、コードパッケージ、サードパーティ製コンポーネントなどのライセンス情報・バージョン・修正適用状況・依存関係等をすべて記載したもの。

◇被害を受けた後の対応

・インシデント対応体制を整備し対応する※

・被害への補償組織としての体制の確立

(3)関わる組織の対応と対処

自組織に関わる組織の対応は共に実施する必要があります。

◇被害の予防

・取引先や委託先との連絡プロセスの確立

・取引先や委託先の情報セキュリティ対応の確認、監査

・情報セキュリティの認証取得ISMS、プライバシーマーク、SOC2等を取得し、定期的に見直して必要な運用を維持する。

・公的機関等が公開している資料の活用

◇被害を受けた後の対応

・適切な報告/連絡/相談を行う※

「※」の詳細については、IPAの「情報セキュリティ10大脅威2024」の68ページからの「共通対策」をご参照ください。

また、前回の「中小企業におけるセキュリティ脅威への対策強化〜ランサムウェアによる攻撃事例から対策を学ぶ〜(2/2) 」でも、詳細を解説していますので、併せてご参照ください。

ここまでサプライチェーンの弱点を悪用した攻撃の事例や影響、対策方法について考えてきましたが、いかがだったでしょうか。

今回取り上げた事例や対策から分かるように、サプライチェーンを狙った攻撃の影響は自組織の外部へも及びます。

サプライチェーンは企業活動と切り離すことは困難です。

セキュリティへの取り組みは各企業を超えてサプライチェーン全体で実施することで、企業活動を支える基盤を強化することが可能です。

そのため、サプライチェーン全体で的確なセキュリティ対策を行うことは、企業の持続可能な発展を支える鍵となるとも言えます。

6.事例

事例を見る

・個人情報流出に関するお詫びとお知らせ(アフラック生命保険株式会社)

・個人情報漏えいに関するお詫びとご報告(チューリッヒ保険会社)