2024.12.11

中小企業におけるセキュリティ脅威への対策強化 〜脆弱性対策情報の公開に伴う悪用増加から対策を学ぶ〜

目次

独立行政法人情報処理推進機構(IPA)が毎年発行している「情報セキュリティ10大脅威2024」から、中小企業の経営者やシステム担当者が注目すべき点を掘り下げていきます。

今回は7位に挙げられている「脆弱性対策情報の公開に伴う悪用増加」に焦点を当てます。

ソフトウェアやハードウェアの脆弱性対策情報の公開には、利用者に対して脆弱性の脅威やその対策方法を知らせるという利点があります。

しかし一方で、その公開された情報は悪意ある攻撃者にとっても貴重な攻撃の手がかりとなり得るのです。

攻撃者はその情報を悪用し、脆弱性対策を講じていない当該製品を使用したシステムを狙って攻撃を行う恐れがあります。

近年では脆弱性関連情報が公開されるとすぐに攻撃コードが流通し、攻撃が本格化するまでの時間がますます短くなっているため、細心の注意を払って、最新の情報を入手する必要があると言えます。

引用元:IPA 情報セキュリティ10大脅威 2024 解説書より

1.脆弱性対策情報の公開に伴う悪用増加による脅威

一般的に、ソフトウェアに脆弱性が発見された場合、開発ベンダーが脆弱性の修正プログラム(パッチ)を作成します。

その後、ベンダーはセキュリティ対応機関等と連携するか、または自身で脆弱性対策情報として脆弱性の内容とパッチや対策方法、暫定対策情報を一般に公開し、当該ソフトウェアの利用者へセキュリティ脅威への対策を促します。

一方攻撃者は、公開された脆弱性対策情報を基に攻撃コード等をいち早く作成し、パッチ適用等のセキュリティ対策を実施する前のソフトウェアに対して、脆弱性を悪用した攻撃を行います。

これによる情報漏えいや改ざん、ウイルス感染等の被害の発生が確認されています。

特にネットワーク機器(VPN機器)やコンテンツ管理システム(プラグインを含むCMS)等、広く利用されている製品の脆弱性の場合には、脆弱性情報が公開されると瞬く間に多くの攻撃の対象となる危険性があります。

昨今、脆弱性が発見されてからそれを悪用した攻撃が発生するまでの時間が短くなっており、より迅速な対応が求められています。

2.代表的な攻撃例

(1)Nデイ脆弱性攻撃の危険性

Nデイ脆弱性とは、パッチや回避策が提供された後、そのパッチの適用や回避策を講じるまでの期間(N日)に存在する脆弱性を指します。

特に、ソフトウェアの管理が不適切な企業は、未対応の時間(N日)が長くなるため、被害に遭うリスクが大きくなります。

加えて、その脆弱性が確かであることを示す実証コード(PoC)※が公開されることもあり、このコードが攻撃に悪用されることも少なくありません。

※PoC(Proof of Concept):脆弱性が新たに発見された場合に、プログラムに潜む問題点を明確にする(=実証する)ために用意されたコードを意味します。

なおNデイ脆弱性に対して、パッチや回避策が公開される前に発見されたソフトウェアの脆弱性をゼロデイ脆弱性と呼び、これを用いた攻撃をゼロデイ攻撃と呼んでいます。

(詳細はこちらの記事「中小企業におけるセキュリティ脅威への対策強化 〜修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)から対策を学ぶ〜」を参照してください)

(2)公開されている攻撃ツールの使用

公開された脆弱性に対する攻撃ツールは短期間で作成され、ダークウェブ上で取引されたり、攻撃サービスとして提供されたりすることがあります。

また、誰でも利用可能なオープンソースのツールに脆弱性を利用する機能が実装され、それを悪用されることもあります。

3.脆弱性悪用の具体的事例

【事例1:ソフトウェアの修正版公開後の攻撃増加】

2023年10月25日(米国時間)、Apache Software Foundationは同社のApache ActiveMQ およびApache ActiveMQ Legacy Open Wire Moduleにリモートからコード実行が可能となる脆弱性を対策したバージョンを公表しました。

本脆弱性は技術情報や実証コードが公開されており、Rapid7によると10月27日に脆弱性を悪用したと見られるランサムウェアの活動を同社の複数の顧客で確認していました。

また、NICT(国立研究開発法人情報通信研究機構)のNICTERにおけるダークネット観測網では、同脆弱性に関連した通信を10月27日頃から観測し、11月26日頃には更なる通信の増加が確認されてボットとみられる感染活動を観測しました。

【事例2:VPN機器の脆弱性が断続的な攻撃の対象に】

2023年5月、Array Networksが提供するVPNアプライアンス「Array AGシリーズ」の脆弱性を悪用した標的型攻撃が断続的に観測されていることを、JPCERコーディネーションセンター(一般社団法人JPCERTコーディネーションセンター)が注意喚起しました。

対象の脆弱性(CVE-2022-42897、CVE2023-28461)はそれぞれ2022年9月と2023年3月に修正されていましたが、海外拠点も標的となっており、自組織の海外拠点における対策や侵害調査を行うことも推奨されています。

【事例3:脆弱性を修正した機器への継続的な攻撃】

2023年5月19日(米国時間)、Barracuda Networksは同社のメールセキュリティ製品の Email Security Gatewayアプライアンス(ESG)にリモートからシステムコマンドが実行可能となる脆弱性があることを特定し、翌日の5月20日に修正パッチを公開しました。

しかし、本脆弱性の修正対応後も、特定の組織では攻撃者による新たなバックドアの設置や、ネットワーク上での横展開等、継続的な攻撃活動が確認されています。

同社では脆弱性の最初の悪用は2022年10月とし、侵害された組織に対し、アプライアンスの交換を推奨しています。

また、米連邦捜査局(FBI)および国内のIPAやJPCERTコーディネーションセンターにおいても注意喚起を行っていて、本脆弱性の修正パッチを済ませた組織でも、追加の侵害調査を行うことを推奨しています。

これらは脆弱性対策情報の公開に伴う悪用の事例です。ほとんどの場合、脆弱性公開後、修正のパッチが提供されているにもかかわらず、「提供に気が付いていない」又は「気が付いていても何らかの理由でパッチの適用が実施できていない」など、組織の対応の問題で発生しています。

逆を言えば、これらの攻撃は、常に使っている製品のセキュリティパッチさえ適切に適用すれば回避できるものです。

4.脆弱性対策情報の公開に伴う悪用への対策

脆弱性対策情報の公開に伴う悪用への対策を、「経営者の観点」「管理者(セキュリティ担当者・システム管理者)の観点」で説明します。

(1)経営者の観点

◇被害の予防

・インシデント対応体制を整備し、対応します※

(2)管理者(セキュリティ担当者・システム管理者)の観点

◇被害の予防

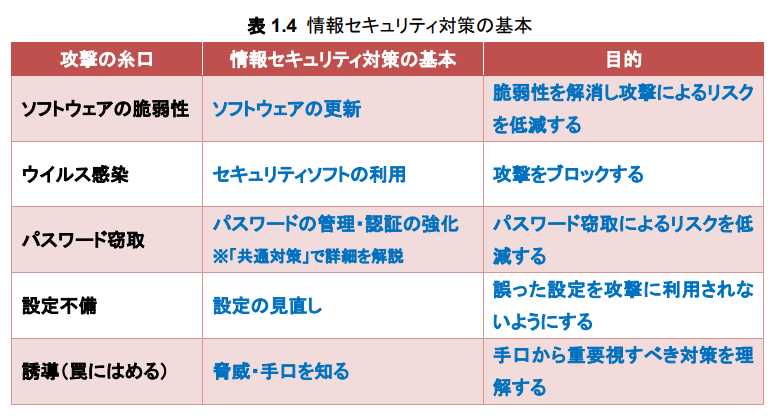

・IPAの「情報セキュリティ10大脅威 2024解説書」の10ページ、表1.4「情報セキュリティ対策の基本」を実施します

・脆弱性関連情報の収集と対応

・一時的なサーバー停止等パッチや回避策をすぐに適用できない場合を想定して、システム公開前に一時的なサーバー停止等の回避策を検討しておきます

◇被害の早期検知

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行います※

◇被害を受けた後の対応

・適切な報告/連絡/相談を行います※

・インシデント対応体制を整備し対応します※

「※」の詳細については、IPAの「情報セキュリティ10大脅威2024」の68ページの「共通対策」をご参照ください。

また、インシデント対応体制を整備し対応するための方策については、「もっと知りたい!セキュリティ」の「セキュリティインシデント対応(1/2)」および「セキュリティインシデント対応(2/2)」でも解説しています。こちらも併せて参照してください。

ここまで脆弱性対策情報の公開に伴う悪用増加について考えてきましたが、いかがだったでしょうか。

脆弱性対策情報の公開に伴う悪用は、脆弱性の修正パッチ配布から適用までの間(Nデイ)を狙う攻撃のため、利用者側で適切な対応策を講じることができれば、十分に防げるものです。

自社で使用しているソフトウェアの修正プログラムが各端末で適用されているかを定期的に確認し、適切なセキュリティ対策を日々継続する事が重要になると言えます。

これらの対策を行うことで、脆弱性を狙ったセキュリティ脅威に対してより強靭な防御を構築し、業務を安全に日々継続できることが、企業の持続可能な発展を支える鍵となります。

5.事例

事例を見る

1.CVE-2023-46604: Apache ActiveMQの悪用の疑い(ラピッドセブン・ジャパン株式会社)

2.Array Networks製VPN機器、標的型攻撃の対象に-侵害状況の確認を(Security NEXT)