2024.11.27

中小企業におけるセキュリティ脅威への対策強化 〜修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)から対策を学ぶ〜

目次

独立行政法人情報処理推進機構(IPA)が毎年発行している「情報セキュリティ10大脅威2024」から、中小企業の経営者やシステム担当者が注目すべき点を掘り下げていきます。

今回は5位に挙げられている「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」を攻撃事例とともに深掘りします。

1.ゼロデイ攻撃とは

ゼロデイ攻撃とは、システムやソフトウェアの脆弱性に対して、開発ベンダー等が認知もしくは修正プログラムを提供する前に行われる攻撃です。

ゼロデイ攻撃が行われた場合、ウイルス感染や情報漏えい等の直接の被害に留まらず、事業やサービスが停止するなど、多くのシステムやユーザーに影響が及ぶことがあります。

そのため企業には、脆弱性対策情報が公開された場合、早急な対応が求められます。

2.ゼロデイ攻撃による脅威

OSやアプリケーション等のソフトウェアの脆弱性が発見されると、開発ベンダー等が調査・分析し、修正プログラム(パッチ)や対策情報を公開します。

しかし、脆弱性対策情報の公開前に攻撃者が脆弱性の存在を知った場合、当該ソフトウェアの脆弱性を悪用したゼロデイ攻撃を仕掛けるおそれがあります。

ゼロデイ攻撃が行われると、ウイルス感染や情報漏えい、Webページやファイルの改ざん等の被害が発生し、事業やサービスが停止する可能性があります。

また、多くのシステムやユーザーに利用されているソフトウェアの脆弱性がゼロデイ攻撃に悪用された場合、被害が広範囲に及び、社会が混乱状態に陥るおそれもあります。

未知の脆弱性を悪用した攻撃を受けた場合は、被害者が攻撃されたことに気付かないケースもあります。

仮に攻撃に気付いたとしても、脆弱性の対策情報が公開されていないために、適切な対応を取れないことが想定されます。

ユーザー側がパッチを未適用状態のNデイ脆弱性*1を悪用するケースとは異なり、脆弱性対策情報が公開されてはいるものの、ゼロデイ攻撃への対策を行うことは非常に困難です。

*1 Nデイ脆弱性:

すでに公開されている脆弱性で、ベンダーや開発者等がパッチを提供もしくは作成中でユーザーは実装を待っている状態のもの。次回で詳しくご説明します。

3.代表的な攻撃例

ソフトウェアの脆弱性の悪用

開発ベンダー等が脆弱性対策情報を公開する前に、攻撃者はその脆弱性を悪用して攻撃します。

悪用の手口は、脆弱性によって異なります。例えば、通信プロトコルの脆弱性を悪用したDDoS攻撃(分散型サービス妨害攻撃)*2、アプリケーションの脆弱性を悪用した簡易プログラム(スクリプト)の実行、OSの脆弱性を悪用した特権アカウントの作成等があります。

*2 DDoS(Distributed Denial of Service)攻撃:

攻撃対象となるWebサーバーなどに対し、複数のコンピューターから大量のパケットを送りつけることで、正常なサービス提供を妨げる行為を指します。

4.ゼロデイ攻撃の事例

【事例1:HTTP/2プロトコルの脆弱性を悪用したゼロデイ攻撃】

2023年8月、HTTP/2プロトコルに存在する脆弱性を狙った大規模なDDoS攻撃が確認されました。一連の攻撃では1秒間に3億9,800万件を超えるリクエストが発生したと報告されています。

これまで最大規模とされていた、2022年の1秒間に4,600万件のリクエストが発生したケースをはるかに上回る規模の攻撃になりました。

この攻撃は、HTTP/2ラピッドリセット攻撃と呼ばれており、Webサーバー・プロキシサーバー・ロードバランサーやWeb API等、HTTP/2をサポートする多くのソフトウェアに影響を与えました。

この脆弱性の判明を受け、影響を受けるソフトウェア開発ベンダー間で協調し、情報共有が進められました。そして各社が定例のセキュリティアップデートを公開するいわゆる「パッチチューズデー」にあたる2023年10月10日に、パッチやアップデートの提供等が始まりました。

【事例2:ファイル圧縮ソフト「WinRAR」に存在する脆弱性を悪用したゼロデイ攻撃】

広く利用されているファイル圧縮ソフトの「WinRAR」に複数の脆弱性が存在し、2023年4月以降に一部の脆弱性がゼロデイ攻撃に悪用されていることが判明しました。

アーカイブフォルダ内の画像ファイルやテキストファイルのプレビューを行おうとすると、同名のフォルダ内に配置されたスクリプトを実行させることが可能になるという脆弱性でした。

開発元である「RARLAB」は、2023年8月2日に脆弱性の修正を行った「WinRAR 6.23」をリリースしています。

【事例3:Cisco Systems製品へのゼロデイ攻撃】

2023年10月、Cisco Systemsは「Cisco IOS XE」にリモートから認証がなくとも特権アカウントを作成できる脆弱性があり、9月中旬よりゼロデイ攻撃が行われていたと公表しました。

同社は、顧客のサポート中に本脆弱性を確認しており、本製品の利用者に対して開発ベンダー等が推奨する対策を講じるとともに、侵害を受けていないか確認するように呼びかけています。

これらは典型的なゼロデイ攻撃の事例です。ほとんどの場合、脆弱性による攻撃の被害が出てからでないと、脆弱性の存在に気が付かず対策が打てないことがお判りになるかと思います。

5.ゼロデイ攻撃への対策

ゼロデイ攻撃への対策を、「経営者の観点」「管理者の観点」で説明します。

(1)経営者の観点

◇被害の予防

・インシデント対応体制を整備し、実際のインシデント時に対応します※

(2)管理者(セキュリティ担当者・システム管理者)の観点

◇被害の予防

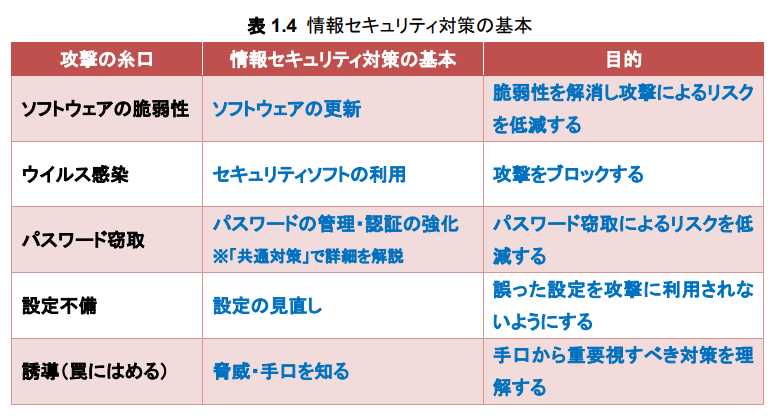

・IPAの「情報セキュリティ10大脅威 2024解説書」の10ページ、表1.4「情報セキュリティ対策の基本」を実施する。

・資産の把握、対応体制の整備

・セキュリティのサポートが充実しているソフトウェアやバージョンを使用します

・修正プログラムや回避策の提供が迅速である製品や開発ベンダーを利用し、サポート対象のソフトウェアを使用します

・利用するソフトウェアの脆弱性情報の収集と周知、対策状況の管理

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行います※

◇被害の早期検知

・サーバーやクライアント、ネットワークに適切なセキュリティ対策を行います※

◇修正プログラムのリリース前の対応

・回避策や緩和策の適用

・当該ソフトウェアの一時的な使用停止。場合によってはサービスの停止も検討します

◇修正プログラムリリース後の対応

・修正プログラムの適用。必要に応じて回避策、緩和策を無効化します

◇被害を受けた後の対応

・影響調査および原因の追究、対策の強化

・適切な報告/連絡/相談を行います※

「※」の詳細については、IPAの「情報セキュリティ10大脅威2024」の68ページの「共通対策」をご参照ください。

また、こちらの記事:「中小企業におけるセキュリティ脅威への対策強化〜ランサムウェアによる攻撃事例から対策を学ぶ〜(2/2)」でも、詳細を解説していますので、併せてご参照ください。

ここまでゼロデイ攻撃について考えてきましたが、いかがだったでしょうか。

ゼロデイ攻撃は基幹となる重要ソフトウェアの未解決な脆弱性を狙う攻撃のため、利用者側で完全に防ぐことは困難です。

自社で使用しているソフトウェアの修正プログラムが各端末で適用されているのか、定期的に確認を行い、適切なセキュリティ対策を導入しましょう。たとえ攻撃を受けたとしても対処できるよう、事前の準備が重要になると言えます。

常にこのような脅威への準備を万全にすることが、企業の持続可能な発展を支える鍵となります。

6.事例

事例を見る

1.「ラピッドリセット攻撃」が発生-1秒間で約4億リクエスト(Security NEXT)